Ransomware. Czym jest groźny „zabójca przedsiębiorstw” i jak się przed nim chronić?

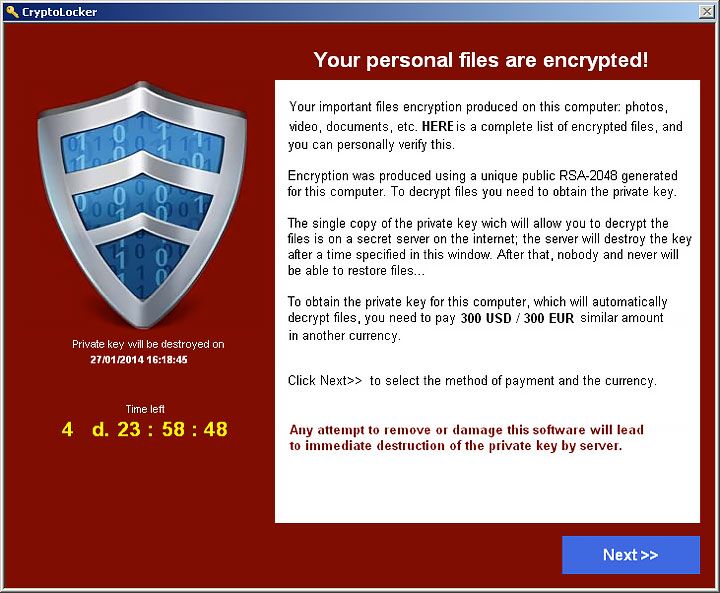

Twoja firma znalazła się właśnie na celowniku zorganizowanych grup przestępczych, czekających tylko na okazję, żeby wziąć ją jako zakładnika i zażądać okupu za jej uwolnienie. Tak właśnie działa ransomware, czyli oprogramowanie szyfrujące dane kluczowe dla działania przedsiębiorstwa i obiecujące oddanie dostępu po uiszczeniu pokaźnej opłaty.

Partnerem publikacji jest nazwa.pl

Ransomware jeszcze nigdy w historii nie było tak groźne. Nad stworzeniem sposobów ataku na dane firmowe pracują programistyczni geniusze zła. Powodem są pieniądze. Przestępcom w 2019 roku udało się wyłudzić w postaci okupu ponad miliard dolarów. Skupiają się więc na tego rodzaju działalności, stając się coraz większym zagrożeniem dla przedsiębiorstw.

Jak poważne jest zagrożenie ze strony ransomware pokazał przykład WannaCry, uznawanego często za najgroźniejsze złośliwe oprogramowanie, jakie powstało. Malware wykorzystywał lukę w protokole SMB do samodzielnego rozsyłania się do komputerów znajdujących się w sieci lokalnej, sprawiając, że lokalna infekcja błyskawicznie przeradzała się w blokadę całych przedsiębiorstw.

Wystarczyły cztery dni, żeby WannaCry zajął ponad 250 tysięcy komputerów w ponad 100 krajach i zablokował ponad 150 tysięcy smartfonów z Androidem. Dla dziesiątek tysięcy przedsiębiorstw wojna z ransomware została przegrana, zanim ich pracownicy zorientowali się, że w ogóle doszło do ataku.

Ransomware. Skąd spodziewać się ataku?

Rok 2020 nie jest łaskawy dla przedsiębiorców. Walka z pandemią COVID-19 sprawiła, że światowa gospodarka w wielu sektorach praktycznie stanęła w miejscu. Jest to widoczne także w Polsce: nakaz izolacji społecznej sprawił, że popyt na większość usług dramatycznie spadł, przychody przedsiębiorstw w wielu przypadkach nie pokrywają nawet kosztów stałych, a infrastruktura informatyczna stała się bardziej podatna na ataki ze względu na jej rozproszenie i mniejszą kontrolę nad poczynaniami pracowników wykonujących swoje obowiązki zdalnie.

Czy może być gorzej? Przestępcy pokazują, że jak najbardziej, intensyfikując ataki na przeżywające problemy przedsiębiorstwa. Z analiz dostawców rozwiązań antywirusowych wynika, że liczba ataków ransomware w roku 2020 w porównaniu do roku 2019 zwiększyła się o niemal 400%.

Próba wzięcia danych przedsiębiorstwa „za zakładnika” najczęściej, bo w 39% przypadków, odbywa się z wykorzystaniem wiadomości e-mail. Gdy w skrzynce pocztowej ląduje zapytanie ofertowe, bądź potwierdzenie złożenia zamówienia, pracownicy zazwyczaj mają nadzieję, że los się właśnie odmienił i bez większego zastanowienia wchodzą w treść wiadomości, klikając także na odnośnik. Zamiast zapowiadanych dokumentów znajduje się w nim program szyfrujący, który w kilka minut szyfruje kluczowe pliki na dysku twardym czy nośniku SSD, czym odcina od możliwości świadczenia usług prawdziwym kontrahentom.

Jak podaje Sophos, polskie przedsiębiorstwa atakowane są najczęściej właśnie przez załączniki w e-mailach (21% przypadków) oraz przez podsyłane w wiadomościach elektronicznych odnośniki (18% prób).

Przestępcy coraz częściej przygotowują akcje wymierzone w konkretne przedsiębiorstwa, zbierając dane na jego temat, analizując zabezpieczenia, a następnie przeprowadzając indywidualny atak. Wiadomość e-mail z ukrytym oprogramowaniem ransomware może więc wyglądać na pierwszy rzut oka jak przesyłka od zaufanego kontrahenta.

Przestępcy potrafią także aktywnie atakować serwery, korzystając z luk w zabezpieczeniach (18% przypadków), a także wykorzystywać niewłaściwą konfigurację usług w chmurze (18% prób). Nieco mniej popularne, ale wciąż groźne, jest rozsiewanie w internecie zainfekowanych plików z nadzieją, że zostaną one pobrane i uruchomione na komputerze należącym do przedsiębiorstwa.

W przygotowanie akcji rozsiewania ransomware przestępcy wkładają coraz więcej pracy. Ataki na przedsiębiorstwa stają się więc coraz groźniejsze i niebezpieczniejsze. Błąd może popełnić każdy, nawet zachowując wzmożoną czujność i pamiętając o zasadach ograniczonego zaufania do wiadomości trafiających do skrzynek e-mail.

Jeśli bowiem spodziewamy się przesyłki od kontrahenta i widzimy, że pojawia się ona w skrzynce, zazwyczaj nie mamy co do niej podejrzeń i po prostu sprawdzamy, jakie informacje do nas dotarły. Ataki kierowane, coraz częściej wykorzystywane przeciwko przedsiębiorstwom, będą wyglądać niewinnie, na przykład jak rutynowa komunikacja z zaufanym źródłem.

Ransomware a sprawa polska. Czy naprawdę jest się czego bać?

Przedsiębiorstwa i instytucje zazwyczaj niechętnie przyznają się do problemów wynikających z wzięcia danych i sprzętu „jako zakładników”. Do wiadomości publicznej przebija się więc stosunkowa mała liczba przypadków, często za to pokazująca, jak spektakularnie potrafią działać przestępcy.

Głośnym przykładem był paraliż funkcjonowania gminy Kościerzyna. Wystarczyła nieuwaga jednego urzędnika, żeby dane znajdujące się na wszystkich podłączonych do sieci lokalnych maszynach zostały zaszyfrowane.

Cofnęło to lokalną administrację do czasów sprzed komputeryzacji, gdy wszelkie procesy wykonywane były ręcznie i na papierze, co jest sposobem znacznie wolniejszym i znacznie bardziej podatnym na pomyłki. Niemożność korzystania z systemów komputerowych i baz danych sprawiła, że części interesantów urzędnicy po prostu nie byli w stanie obsłużyć.

Gmina miała szczęście, ponieważ na jej problemy znalazł się sposób: dzięki pomocy CERT pliki udało się odszyfrować bez konieczności uciekania się do płacenia okupu przestępcom. Był to jednak wyjątkowy przypadek i nie ma co liczyć, że takie sprzyjające okoliczności powtórzą się w przyszłych, przeprowadzonych skutecznie atakach ransomware.

Przestępcy używają bowiem dokładnie tych samych metod szyfrowania, które powszechnie stosowane są przez banki do ochrony transakcji. Ich złamanie jest tak czasochłonne, że nie ma gwarancji odnalezienia klucza deszyfrującego jeszcze za życia właściciela zaatakowanego komputera.

W USA z powodu ataku ransomware musiano ewakuować cały szpital: życie pacjentów potrzebujących stałej opieki i podłączonych do aparatury sterowanej komputerowo znalazło się w niebezpieczeństwie po zablokowaniu należących do jednostki urządzeń. Okupy płacone w takich przypadkach sięgają milionów dolarów, przy czym specjaliści ostrzegają, że układanie się z przestępcami nie daje żadnej gwarancji odzyskania dostępu do zaszyfrowanych danych po wpłacie pieniędzy.

94% przedsiębiorstw pokonuje ransomware, w większości przypadków nie musząc płacić okupu, dzięki rozsądnemu przygotowaniu się na skutki ataku. Podmioty, którym się to nie udaje, w najlepszym przypadku muszą odbudować od zera swoje relacje z klientami, w najgorszym zaś bankrutują i znikają z rynku. W aktualnym otoczeniu gospodarczym poważne kłopoty mogą ponieść także przedsiębiorstwa, które ransomware pokonają, ale walka będzie trwała zbyt długo. Jaki zabezpieczyć się przed ransomware?

Ransomware: jak odzyskać dane bez płacenia okupu?

Zdecydowane łatwiej jest zapobiegać, niż leczyć. Warto więc dbać o świadomość niebezpieczeństwa związanego z ransomware wśród pracowników, systematycznie ich edukując. Oprogramowanie, na którym pracują, powinno być na bieżąco aktualizowane, żeby zapobiec możliwości wykorzystania do zdalnego ataku świeżo odkrytej luki.

Należy także przygotować najskuteczniejszą broń w walce ransomware: kopie zapasowe.

Z raportu Sophos wynika, że happy end po zaszyfrowaniu danych przedsiębiorstwa w 56% przypadków jest owocem skorzystania z kopii zapasowych. 26% przepytanych przez producenta ofiar ransomware przyznało, że zdecydowało się zapłacić okup i przestępcy po otrzymaniu pieniędzy odblokowali komputery.

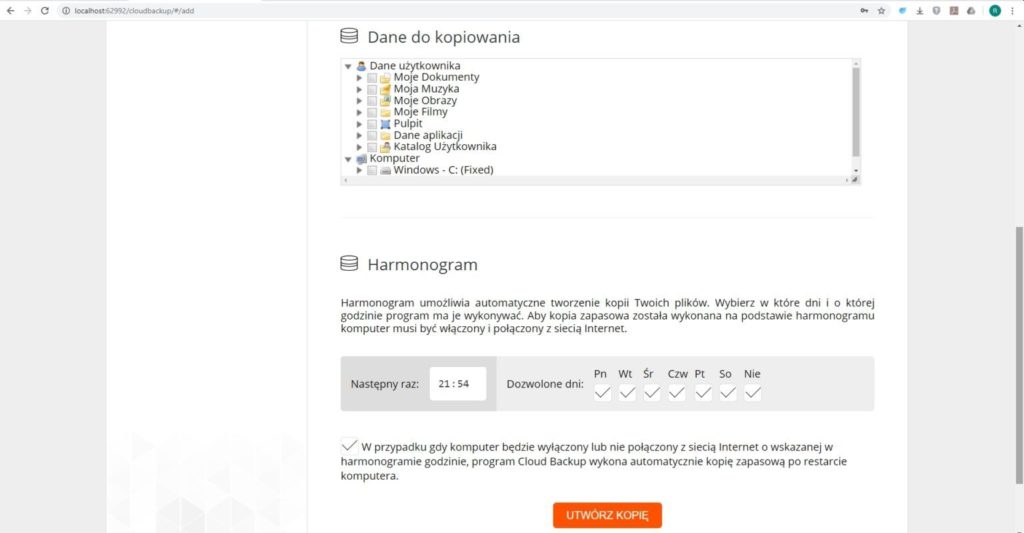

Przygotowując system backupowania danych warto pamiętać przede wszystkim o tym, żeby kopie zapasowe były składowane na urządzeniach nieznajdujących się w sieci lokalnej, gdyż dostęp do nich także może zostać zablokowany przez ransomware.

Zalecenia specjalistów mówią o trzymaniu plików offline, tak by chronić je przed zakusami złośliwego oprogramowania. Sensowną alternatywą jest także korzystanie z chmury, co pozwala w prosty sZalecenia specjalistów mówią o trzymaniu plików offline, tak by chronić je przed zakusami złośliwego oprogramowania. Sensowną alternatywą jest także korzystanie z chmury, co pozwala w prosty sposób zautomatyzować robienie kopii zapasowych i znacznie ułatwia proces ich odzyskiwania, sprowadzający się czasami do kilku prostych kliknięć myszką.

Atutem rozwiązań chmurowych jest także niska cena, dzięki czemu kupno spokoju ducha oraz ciągłości funkcjonowania przedsiębiorstwa nie zostanie nawet zauważone jako nowa pozycja w budżecie.

Na naszych łamach przetestowaliśmy firmowaną przez nazwa.pl usługę Cloud Backup. Wniosek, jaki wyciągnęliśmy, jest prosty: za 120 zł na rok nie da się znaleźć lepszego sposobu na zapewnienie bezpieczeństwa danym kluczowym dla działania naszego przedsiębiorstwa.

Czytelnicy ITbiznes mogą teraz aktywować za darmo usługę Cloud Backup na okres 30 dni bez konieczności rejestracji w nazwa.pl. Aby pobrać aplikację bezpiecznie na swój komputer, wystarczy kliknąć przycisk poniżej.

Artykuł powstał we współpracy z nazwa.pl, operatorem usługi Cloud Backup

Masakra – ktoś to redagował przed publikacją? Masakrycznie dużo błędów (w większości powtórzeń zwrotów – niemal całych zdań). Rada Języka Polskiego powinna nakładać karę chłosty za takie postępowanie !

@arturkusznieruk:disqus faktycznie, w niektórych akapitach fragment pierwszego zdania był powtórzony. To prawdopodobnie wynik przeklejania tekstu po korekcie z Worda do naszego CMS-a (korzystamy z WordPressa) – w którymś momencie importer najwyraźniej zastrajkował. Ręcznie poprawiliśmy już te błędy i teraz powinno być ok. Dzięki za zwrócenie uwagi!

Poprawcie edytorsko ten tekst, bo czytać tego nie można, albo zatrudnijcie Polonistę/Polonistkę do sprawdzania przed publikowaniem.

Mało profesjonalnie to wygląda.

Masz na myśli te powtarzające się zdania na początku akapitów? Był jakiś błąd, ale już to poprawiliśmy (vide mój komentarz w odpowiedzi na post @arturkusznieruk:disqus). Chyba że chodzi Ci o coś innego?