Hakerzy z Lapsus$ udostępnili w sieci 37 GB kodu źródłowego aplikacji Microsoftu

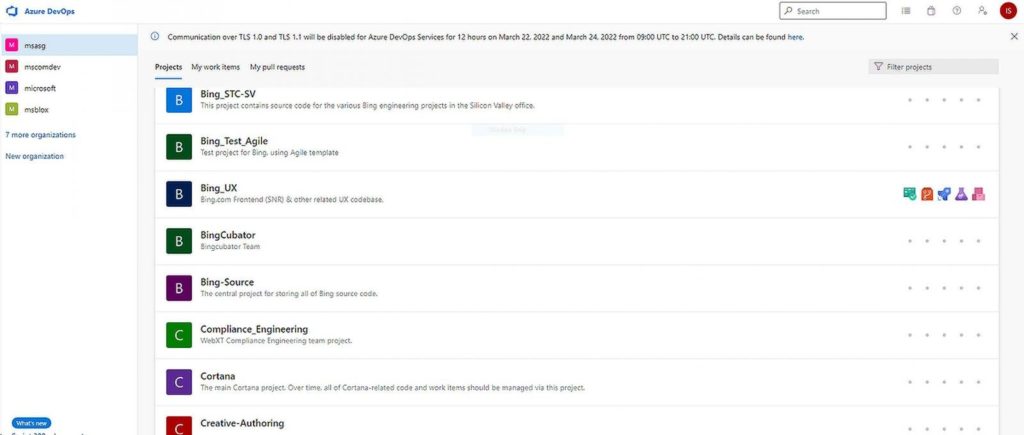

Wczesnym rankiem w niedzielę grupa Lapsus$ zamieściła na swoim kanale Telegram zrzut ekranu wskazujący, że włamali się na serwer Azure DevOps Microsoftu zawierający kod źródłowy Binga, Cortany i różnych innych wewnętrznych projektów. W poniedziałek wieczorem grupa opublikowała torrent kierujący do archiwum wielkości 9 GB, zawierającego kod źródłowy ponad 250 projektów, które według niej należą do Microsoftu. Wśród nich ma być 90% kodu źródłowego Bing i około 45% kodu Bing Maps oraz Cortany.

Badacze bezpieczeństwa, którzy zapoznali się już z plikami, powiedzieli BleepingComputer, że one jak prawdziwy wewnętrzny kod źródłowy Microsoftu. Co więcej, niektóre z projektów zawierają e-maile i dokumentację, które najwyraźniej były wykorzystywane wewnętrznie przez inżynierów Microsoftu do publikowania aplikacji mobilnych.

Microsoft, zapytany przez BleepingComputer o komentarz, poinformował jedynie, że firma jest świadoma doniesień i prowadzi dochodzenie.

O grupie Lapsus$ jest ostatnio głośno

Lapsus$ to grupa hakerska zajmująca się wyłudzaniem danych, która atakuje systemy korporacyjne w celu kradzieży kodu źródłowego, list klientów, baz danych i innych cennych danych. Następnie próbują wymusić na ofiarach okup za nieupublicznianie wykradzionych informacji. W ciągu ostatnich kilku miesięcy Lapsus$ informował o licznych cyberatakach na duże firmy, w tym NVIDIA, Samsung, Vodafone, Ubisoft i Mercado Libre.

Jak dotąd większość działań była wymierzona w repozytoria kodu źródłowego, co pozwoliło podmiotom stanowiącym zagrożenie na kradzież poufnych, zastrzeżonych danych, takich jak technologia lite hash rate (LHR) firmy NVIDIA, która umożliwia kartom graficznym zmniejszenie wydajności kopania kryptowalut. Nie wiadomo, w jaki sposób cyberprzestępcy włamują się do tych repozytoriów, ale niektórzy badacze bezpieczeństwa uważają, że płacą oni za dostęp do nich osobom wewnątrz firm.

Z mojej perspektywy, dostęp do tych repozytoriów uzyskują wykorzystując osoby wewnątrz korporacji – powiedział serwisowi BleepingComputer analityk ds. zagrożeń Tom Malka.

Źródło: BleepingComputer

Miłośnik nowoczesnych technologii, głównie nowych rozwiązań IT. Redaktor w czasopismach Gambler, Enter, PC Kurier, Telecom Forum, Secret Service, Click!, Komputer Świat Gry, Play, GameRanking. Wiele lat spędził w branży tłumaczeniowej – głównie gier i programów użytkowych. W wolnych chwilach lata szybowcem, jeździ na rowerze i pochłania duże ilości książek.