Cyberatak z wykorzystaniem luk pod lupą Cisco, Kenna Security i Cyentia Institute

Nowe badanie Cisco, Kenna Security i Cyentia Institute wskazuje, z jakim prawdopodobieństwem jest możliwy cyberatak z wykorzystaniem luk w oprogramowaniu na różne organizacje. Określa on skuteczność różnych strategii zarządzania podatnościami oraz możliwości ich wykorzystania, a to pozwala rozszerzyć procedury postępowania w zakresie cyberbezpieczeństwa wykorzystujące analizę ryzyka.

Jak wynika z podanych informacji, w 2021 r. zgłoszono 20 130 podatności w oprogramowaniu, czyli średnio 55 dziennie. Są to rekordowe wyniki. Okazuje się też, że jedynie 4 proc. z nich stanowiło wysokie ryzyko dla organizacji.

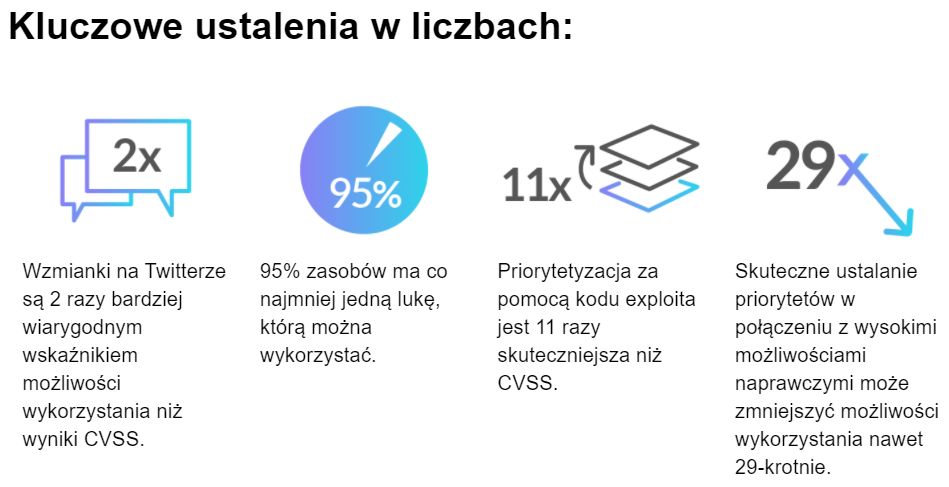

Organizacje mogą zmniejszyć szanse na naruszenie bezpieczeństwa cyfrowego nawet 29-krotnie poprzez priorytetową naprawę luki wysokiego ryzyka i posiadanie zdolności do usuwania skutków ataków.

Wykorzystanie wzmianek na Twitterze (social listening) w celu nadania priorytetów poprawkom oprogramowania jest dwukrotnie skuteczniejszy w ograniczaniu wykorzystywania luk niż standardowe systemy oceny podatności CVSS (Common Vulnerability Scoring System).

Cyberatak z wykorzystaniem luk pod lupą Cisco, Kenna Security i Cyentia Institute

Badanie Cisco, Kenna Security i Cyentia Institute określa skuteczność różnych strategii zarządzania podatnościami oraz możliwości wykorzystania ich przez całe organizacje, rozszerzając tym samym procedury postępowania w zakresie cyberbezpieczeństwa oparte na analizie ryzyka.

Każdego dnia w 2021 roku odkrywano średnio 55 nowych lukach w oprogramowaniu. Przez to, nawet najlepiej wyposażone i dysponujące odpowiednimi zasobami zespoły IT nie są w stanie usunąć wszystkich podatności w zarządzanej przez siebie infrastrukturze.

Najnowsze badanie przeprowadzone przez Kenna Security (część Cisco) oraz Cyentia Institute pokazują, że prawidłowe nadanie priorytetu jest bardziej efektywne niż zwiększenie zdolności organizacji do łatania luk.

Okazuje się też, że zastosowanie obydwu tych metod jednocześnie może zmniejszyć aż 29-krotnie ryzyko na skuteczny cyberatak z wykorzystaniem luk w oprogramowaniu.

„Exploity w cyberprzestrzeni były kiedyś najlepszym wskaźnikiem tego, które luki w zabezpieczeniach powinny być traktowane priorytetowo. Teraz możemy dodatkowo określić prawdopodobieństwo, czy dana organizacja zostanie zaatakowana, co od dawna było w naszych planach i dążeniach. Dzięki temu organizacje mają znacznie większe szanse na skuteczną walkę z potencjalnymi cyberzagrożeniami, a badania pokazują, że nasi klienci każdego dnia z powodzeniem zarządzają ryzykiem związanym z podatnościami” – powiedział Ed Bellis, współzałożyciel i dyrektor ds. technologii w firmie Kenna Security, będącej obecnie częścią Cisco.

Możliwości wykorzystania podatności do ataku na organizacje zostały określone przy użyciu otwartego systemu EPSS (Exploit Prediction Scoring System), który jest międzybranżowym projektem. W jego skład wchodzą Kenna Security i Cyentia Institute, zarządzany przez FIRST.org.

Dyrektywy CISA – Twitter lepszy niż wyniki CVSS

Wnioski z badania są zgodne z dyrektywą Agencji ds. Cyberbezpieczeństwa i Bezpieczeństwa Infrastruktury (CISA – Cybersecurity and Infrastructure Security Agency). Zawarte w niej informacje wskazują, że lepiej odejść od ustalania priorytetów w usuwaniu luk bazując na wynikach CVSS. Zamiast tego lepiej skupić się na podatnościach wysokiego ryzyka.

Analiza wskazuje, że czynniki takie jak kod danego exploita, a nawet wzmianki o nim na Twitterze są lepszymi sygnałami ostrzegawczymi niż wyniki CVSS.

Badania wskazują również, że:

- Niemal wszystkie zasoby IT (95 proc.) mają co najmniej jedną podatność, którą można łatwo wykorzystać.

- Nadawanie priorytetów podatnościom za pomocą kodu exploita jest 11 razy efektywniejsze w minimalizowaniu możliwości ich wykorzystania niż CVSS.

- Większość organizacji (87 proc.) ma otwarte podatności w co najmniej jednej czwartej swoich aktywnych zasobów. 41 proc. z nich wykazuje podatności w trzech na cztery zasoby.

- W przypadku zdecydowanej większości podatności (62 proc.) istnieje mniej niż 1 proc. szans, że zostaną one wykorzystane przez cyberprzestępców. Tylko dla 5 proc. znanych podatności prawdopodobieństwo to przekracza 10 proc.

Źródło: Kenna Security, Cisco

Entuzjasta technologii IT, mobile, wearables. Freelancer, od lat w branży mediów IT/Mobile (CD-Action, NeXT, PC Format, CafePC.pl, Benchmark.pl, Mobility, Komputer Świat, Bezprawnik, Startupmag, IoTLab.pl) , były PRowiec (Sweex i Hannspree) i logistyk. Pasjonat jedzenia, gotowania, zdrowego odżywiania, wędrówek, jazdy na rowerze, książek, kina, opery, teatru i wielu innych.