Za atakiem na CD Projekt Red stoi grupa HelloKitty

Atak ransomware na CD Projekt Red przeprowadziła grupa o nazwie „HelloKitty”. Tak przynajmniej wynika z informacji ujawnionych przez firmę, a dokładniej z notki z żądaniem okupu.

Jak informowaliśmy wcześniej, zaszyfrowaniu uległa część firmowych komputerów, a pozostawiona na nich notka z żądaniem okupu zawierała też informację o wykradzionych danych. Taki plik jest rodzajem odcisku palca, po którym specjaliści są w stanie rozpoznać, jaka grupa stoi za atakiem. Według Fabiana Wosara z Emisoftu oprogramowanie ransomware odpowiedzialne za ten cyberatak nosi nazwę „HelloKitty”. Ci cyberprzestępcy nie są może tak znani jak Emotet. Jednak, mimo że działają od listopada 2020, mają już na koncie udany atak na brazylijską firmę CEMIG.

HelloKitty to nie są miłe kotki

Ponieważ grupa HelloKitty nie jest szczególnie aktywna, nie ma zbyt wielu informacji o ransomware, którego używają. Jednak BleepingComputer uzyskał dostęp do próbki po tym, jak jedna z ofiar opublikowała ją na ich forum w listopadzie 2020 r.

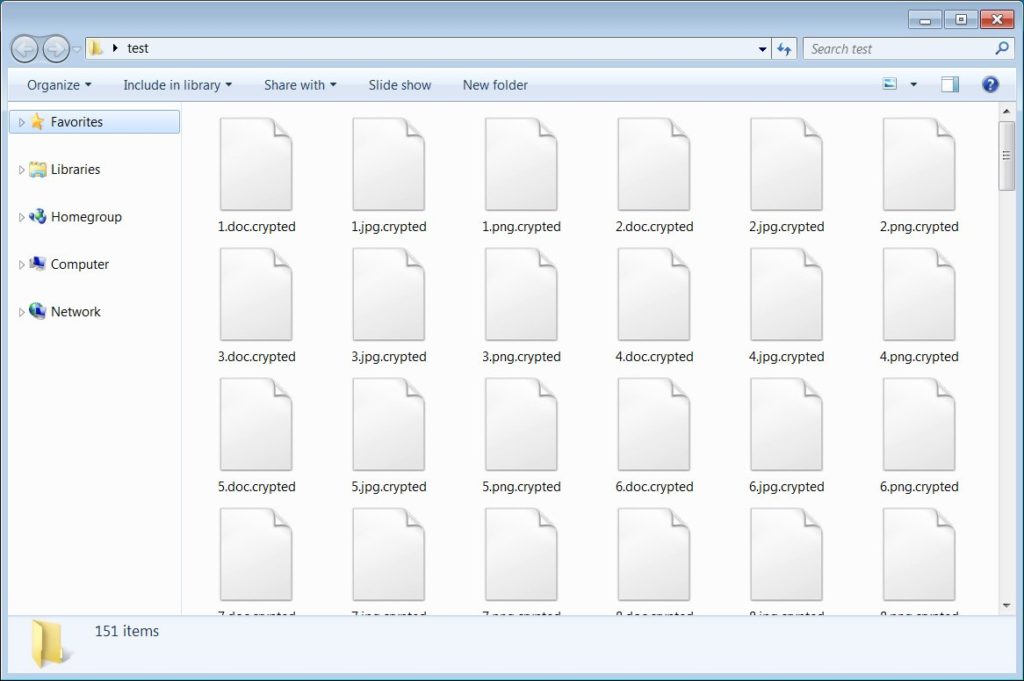

Nazwa oprogramowania ransomware HelloKitty pochodzi od muteksu o nazwie „HelloKittyMutex” używanego podczas startu pliku wykonywalnego złośliwego oprogramowania. Po uruchomieniu kod wielokrotnie wywołuje taskkill.exe, aby zakończyć procesy programów antywirusowych, serwerów poczty elektronicznej, baz danych, oprogramowania do tworzenia kopii zapasowych. Ransomware próbuje również zamknąć powiązane usługi Windows za pomocą polecenia net stop. W sumie skrypt HelloKitty obejmuje ponad 1400 procesów i usług systemu Windows. Po wykonaniu tego zadania rozpoczyna szyfrowanie plików i nadaje im rozszerzenie .crypted.

Gdy proces dobiegnie końca, ransomware umieszcza w katalogach notkę z żądaniem okupu. Jej treść może być różna, ale zawsze znajduje się w niej adres w sieci Tor. Tam znajduje się szczątkowy czat umożliwiający kontakt z przestępcami. Nie znamy kwot, jakich żądają członkowie HelloKitty za odszyfrowanie danych i nie wiemy, czy ktoś już okup zapłacił. Zła wiadomość jest taka, że najprawdopodobniej nie ma możliwości bezpłatnego odszyfrowania plików. Jeśli ofiara nie zapłaci, wykradzione pliki pojawią się w ogólnodostępnych miejscach w internecie lub na aukcji.

Źródło: BleepingComputer

Miłośnik nowoczesnych technologii, głównie nowych rozwiązań IT. Redaktor w czasopismach Gambler, Enter, PC Kurier, Telecom Forum, Secret Service, Click!, Komputer Świat Gry, Play, GameRanking. Wiele lat spędził w branży tłumaczeniowej – głównie gier i programów użytkowych. W wolnych chwilach lata szybowcem, jeździ na rowerze i pochłania duże ilości książek.