Adaptec Snap Server 210 – domowy NAS

Nie ma chyba użytkownika, który nie byłby w stanie zapełnić danymi dowolny dysk twardy. Oczywiście kiedy już to się stanie, powstaje pytanie – co dalej. Nadmiarowe dane można zarchiwizować na płytach DVD. Niemniej jednak, takie rozwiązanie nie jest wygodne, ponieważ przy dużej ilości danych sprowadza się ono do wachlowania płytkami. Do tego przy dużej ilości płyt do wypalenia cały proces jest dość czasochłonny. Co więcej, płyty DVD dość łatwo uszkodzić, a po kilku latach płyty te (zwłaszcza te tańsze) nie nadają się już do użytku.

Innym wyjściem jest dokupienie kolejnego dysku twardego (albo większej ich liczby) i zwiększenie „pojemnościowej wydajności” peceta, a nawet pokusić się na zbudowanie konfiguracji typu RAID. Powiedzmy sobie jednak szczerze, nie każdy ma ochotę rozkręcać komputer i studiować zawiłości konfiguracji RAID. Warto też pamiętać, że kolejne dyski to zwiększona emisja hałasu…

Można także kupić zewnętrzny dysk twardy lub obudowę do takiego i połączyć go z komputerem za pomocą kabla USB. Jest to jakieś wyjście z sytuacji, ale w kieszeniach USB lądują zazwyczaj starsze dyski, pamiętające lepsze czasy, które użytkownicy trzymają pochowane w kątach szaf. Tym samym, pojemnościowo jest to rozwiązanie raczej prowizoryczne.

Przejdźmy do sedna. Najbardziej wygodnym, przyszłościowym i naprawdę profesjonalnie rozwiązaniem jest podłączenie do sieci urządzenia typu Network Attached Storage (NAS). Pewnym ograniczeniem jest koszt takiego rozwiązania. Pomijając jednak kwestie budżetowe, warto zapoznać się możliwościami urządzeń tej klasy. Jako poligon doświadczalny wybraliśmy Snap Server 210, producentem którego jest Adaptec (www.snapappliance.com oraz www.adaptec.com).

Konfiguracja testowa

Snap Server testowaliśmy przy wykorzystaniu komputera PC o następującej konfiguracji (podajemy tylko elementy istotne z punktu widzenia testowanego urządzenia):

- Procesor: Pentium 4 3,4 GHz Extreme Edition

- Pamięć: 1 GB

- Dysk twardy: Seagate Barracuda IV 80 GB

- Karta sieciowa: zgodna z Ethernet 1000 Base-T

- Przełącznik (switch): zgodny z Ethernet 100 Base-T

Wprowadzenie do Snap Servera

Testowe urządzenie dostarczone zostało do redakcji w niedużym, brązowym (mało efektownym) pudle. W środku znaleźliśmy sam serwer (Snap Server 210), zasilacz, kabel zasilający (niestety, z końcówką stosowaną w Zjednoczonym Królestwie), płytę z oprogramowaniem i dokumentacją (w trzech odsłonach: dla użytkownika, techniczną i dla administratora), kabel Ethernetowy RJ-45, zacisk do blokowania kabla zasilającego, dokument gwarancji oraz krótki, papierowy podręcznik w kilku wersjach językowych (brak wersji polskiej).

Jak można się domyślić, naszym pierwszym krokiem było zdobycie kabla zasilającego z europejską końcówką. Zadanie nie było trudne, więc wkrótce mogliśmy przystąpić do właściwych testów. Ale zanim o tym, jeszcze kilka słów o wyglądzie i deklarowanych parametrach testowanego urządzenia.

Snap Server z wyglądu bardzo przypomina… UPS. W efekcie, trzeba to uczciwie powiedzieć, nie jest to urządzenie, którego wygląd przyspieszy bicie serc miłośników efektywnego i nowoczesnego designu. Ale też przyznajmy, nie wygląd jest najważniejszą funkcją tego urządzenia.

Jeśli chodzi o rozmiary, to również można go porównać do UPS-a. Oczywiście bardziej do niewielkiego, domowego UPS-a (rozmiary serwera to 155 x 109 x 267 mm), który zabezpiecza funkcjonowanie zestawu złożonego z komputera i drukarki, niż do urządzeń przemysłowych. Biorąc to wszystko pod uwagę, Snap Server ładnie się nawet komponował z używanym przez nas UPS-em firmy APC. Zresztą, nie odmówiliśmy sobie przyjemności podłączenia serwera do wspomnianego UPS-a. Jest to zresztą bardzo uzasadnione. Kwestii bezpieczeństwa energetycznego urządzenia, które przechowuje dane, nigdy nie powinno się lekceważyć.

Spójrzmy teraz na przednią ściankę serwera. Znajdziemy tam przycisk zasilania, reset, diody Power, Status, Disk oraz Network. Z kolei na ścianie tylnej znajdziemy zamek Kensington, wyjście na kabel zasilający, 4 porty USB, port DB9 oraz port Ethernetowy RJ-45. Serwer posiada gigabitowy interfejs sieciowy, automatycznie wykrywający prędkości sieci. Interfejs ten może działać w standardach 10/100/1000 Base-T.

Testowane urządzenie zawiera dwa dyski twarde (po 250 MB każdy). Zaimplementowany w serwerze interfejs dyskowy to SATA 150. Serwer został także przez producenta wyposażony w 256 MB pamięci DDR2. Jak widać, Snap Server jest właściwie takim małym komputerkiem. A skoro tak, to posiada również procesor. Jest nim VIA Esther z zegarem 1,3 GHz. Serwer wyposażono także w mostek południowy (VIA VT8251) oraz północy (VIA CN700). Temu pierwszemu serwer zawdzięcza możliwość obsługi trybów RAID 0, 1 oraz 5. Drugi mostek odpowiada przede wszystkim za obsługę pamięci.

Serwer wyposażono w system operacyjny Guardian OS 4.2. System ten korzysta z protokołów TCP/IP, UDP/IP oraz AppleTalk, iSCSI, CIFS, SMB, NFS, AFP, HTTP/HTTPS oraz FTP. Serwerem można zarządzać za pomocą systemów Windows, Macintosh, Solaris, HP-UX, AIX, Red Hat oraz SuSE. Domyślnie, serwer uruchamia dyski w trybie RAID 0 (maksymalna wydajność, brak ochrony danych, dwa dyski widziane jako jeden obszar logiczny). System operacyjny jest zainstalowany na wydzielonej, zabezpieczonej partycji o pojemności ok. 10 GB. Z pozostałej pojemności 20% jest zarezerwowane na tzw. snapshoty danych, a 80% do bieżącego wykorzystania przez użytkownika. Do serwera można dodawać dyski rozszerzeniowe (tzw. Snap Disk Expansion Array). System zawiera różnorodne oprogramowanie zapewniające bezpieczeństwo przechowywanych danych: VERITAS NetBackup/Backup Exec, BakBone Netvault, CA BrightStor ARCserve oraz Legato Networker.

W zakresie bezpieczeństwa serwer umożliwia wykorzystanie oprogramowania antywirusowego eTrust (wbudowane w system operacyjny), protokołów CHAP, SSL, usługi NIS oraz listy dostępu ACL. Serwer może być członkiem domen Windows NT oraz usługi katalogowej Active Directory.

Zarządzanie serwerem odbywa się poprzez przeglądarkę, aplikację Snap Server Manager. Administrator może także korzystać z mechanizmów quot (znanych z Windows i UNIX) i powiadamiania mailem.

Jak już wspomnieliśmy, dyski zainstalowane w serwerze można skonfigurować w kilku trybach RAID: 0, 1 oraz 5. Przy czym, tryb RAID 5 jest dostępny tylko w wersjach Snap Serverów z co najmniej 4 dyskami twardymi.

Serwer posiada także narzędzia umożliwiające ochronę składowanych danych. Przede wszystkim mamy tu na myśli możliwość tworzenia obrazów danych (snapshoty), backupów poprzez sieć oraz bezpieczne wyłączanie serwera przez UPS-y firmy APC.

Na koniec, poniżej zamieszczamy wyciąg z instrukcji użytkownika, zawierający podstawową specyfikacją Snap Server 210:

Snap Server 210 Specifications

Network Connection

Autosensing 10/100/1000Base-T, single RJ-45 network connector.

Dimensions

Width .....................6.1 in (154.9 mm)

Depth ....................10.5 in (266.7 mm)

Height ....................4.3 in (109.22 mm)

Weight ....................9.4 lbs(4.26 kg)

Power

Power Rating: 60W, 100-240 VAC, 50-60 Hz

Input Current: 1.8A (RMS) for 115VAC, 0.9A (RMS) for 240VAC

Power Consumption: 47W (steady state)

Heat Dissipation: 160 BTUs/hr

Operating Environment

50° F to 95° F (10° C to 35° C)

20% to 80% humidity (noncondensing)

Vibration: .10G at 10-300Hz Random for 120 min. max duration

Shock: 6 pulses of 33G for up to 2ms

Altitude: 0 ft. to 10,000 ft. (0m to 3,048m)

Nonoperating Environment

14° F to 149° F (-10° C to 65° C)

5% to 95% humidity (noncondensing)

Vibration: 2G at 5-500Hz for 90 min. max duration

Altitude: 0 ft. to 35,000 ft. (0m to 10,668m)

Regulatory Certifications

UL, cUL, CE, FCC Class B, TuV, Nemko

Tyle teorii. Włączamy serwer. Na początek spotkała nas niemiła niespodzianka – duża głośność pracy (ok. 60 dBA mierzone miernikiem ciśnienia akustycznego z odległości 15 cm). Na szczęście po kilkudziesięciu sekundach (po zakończeniu procesu startu) serwer przestawił się w tryb cichej pracy (ok. dBA). Poziom hałasu nie zwiększył się także podczas prowadzenia obciążających testów (to duży plus Snap Servera).

Praca ze Snap Serverem

Aby połączyć się z i skonfigurować Snap Server, możemy użyć przeglądarki lub wspomnianej już aplikacji Snap Server Manager. My skorzystamy z tej pierwszej, wygodniejszej (nie trzeba instalować dodatkowego oprogramowania) możliwości.

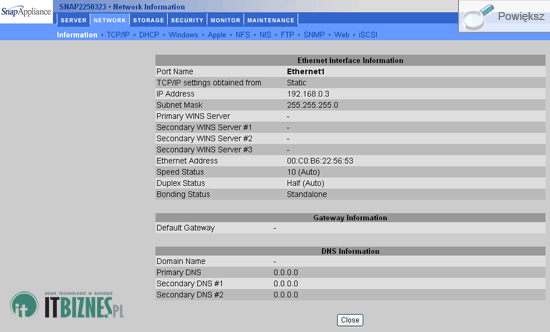

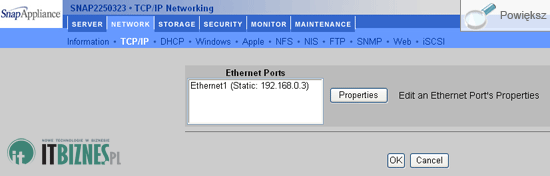

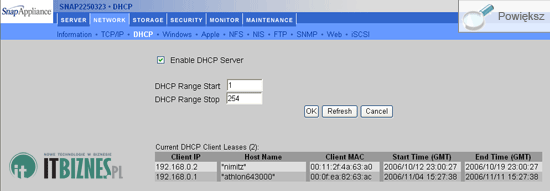

Ponieważ Snap Server został w naszej sieci podłączony do prostego switcha, konieczne było nadanie serwerowi stałego numeru IP. Oczywiście, w sieciach gdzie numery IP są przydzielane automatycznie przez DHCP, Snap Server odpowiedni numer będzie potrafił pobrać. Żeby późniejsze korzystanie z Snap Servera było łatwiejsze, skonfigurowaliśmy go tak, aby sam pracował jako serwer DHCP i przydzielał numery IP komputerom pracującym w naszej sieci.

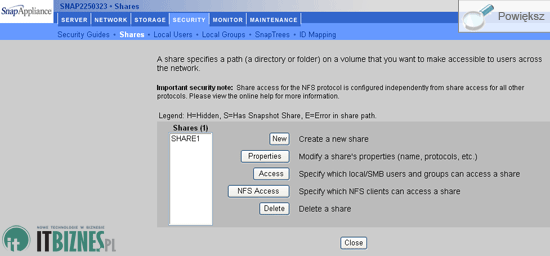

Zalogowanie się do konsoli serwera jest bardzo proste. W polu adresowym przeglądarki należy wpisać http://snapxxxxxxx (gdzie xxxxxxx jest unikalnym numerem serwera, który można znaleźć na spodniej ścianie urządzenia). Po zalogowaniu wita nas pierwszy ekran, zawierający przede wszystkim listę udziałów sieciowych serwera.

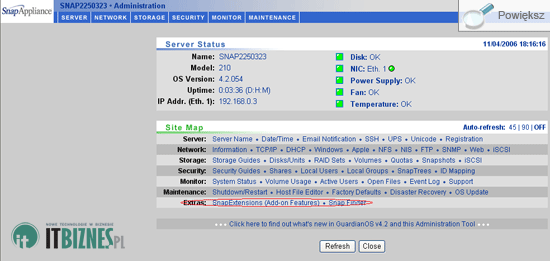

Jak już wspomnieliśmy, naszym pierwszym celem było przypisanie serwerowi statycznego numeru IP oraz uruchomienie serwera DHCP. Wybraliśmy więc opcję Administration. Podaliśmy hasło administratora i uzyskaliśmy dostęp do dość rozbudowanej w opcje konsoli. Ilość dostępnych opcji, trzeba przyznać, zrobiła na nas wrażenie. Pozwalają one dopasować serwer do potrzeb każdego użytkownika. Opcji jest tak dużo, że niżej opiszemy pokrótce tylko najciekawsze. Szczegółowy opis w tym zakresie nie jest zresztą potrzebny, ponieważ korzystanie z nich jest bardzo intuicyjne. Snap Server zawiera wbudowane swego rodzaju kreatory, które prowadzą użytkownika za rękę podczas co bardziej skomplikowanych czynności konfiguracyjnych (kolejny plus dla Snap Servera).

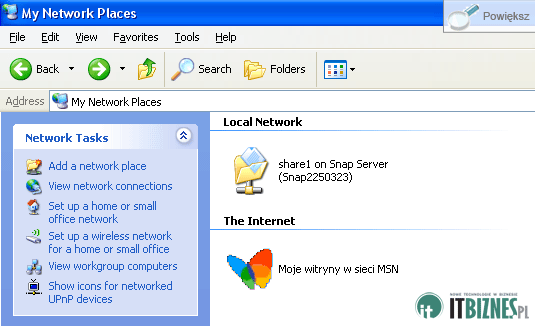

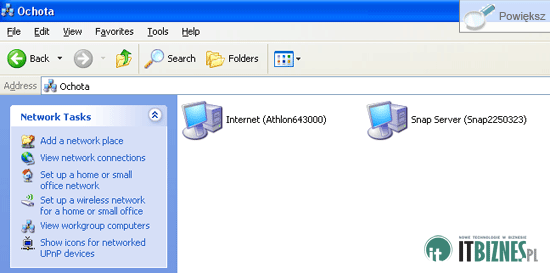

Dokonanie podstawowej konfiguracji sieciowej pozwoli nam zobaczyć w My Network Places udział sieciowy, udostępniany przez Snap Server oraz sam serwer.

Teraz przejdziemy do obiecanego krótkiego przewodnika po konfiguracyjnych możliwościach Snap Servera.

Producent podzielił opcje konfiguracyjne serwera na następujące grupy:

- Server Name

- Network

- Storage

- Security

- Monitor

- Maintenance

- Extras

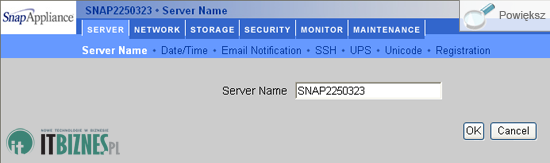

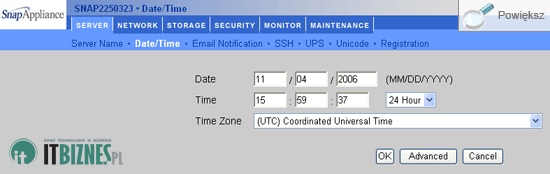

Server Name

Nazwa serwera

Data i czas

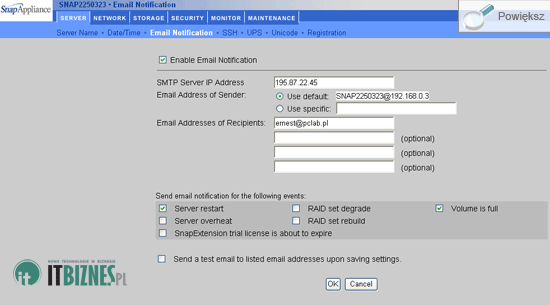

Powiadomienia e-mail

W tym miejscu, posiadając w sieci dostępny serwer pocztowy SMTP możemy skonfigurować powiadomienia mailowe, przesyłane do administratora w określonych sytuacjach (zapełnienie wolumenu, przekroczenie progów temperatur itd.).

SSH

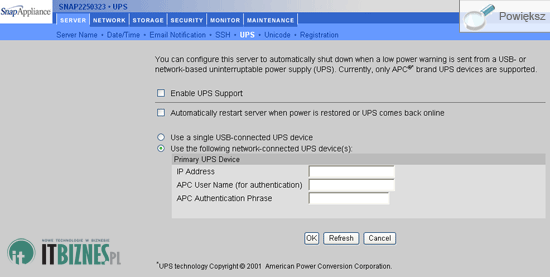

Zarządzanie przez UPS-y

Możemy skonfigurować współpracę serwera z UPS-ami (zarówno poprzez kabel USB, jak i z UPS-ami podłączonymi bezpośrednio do sieci).

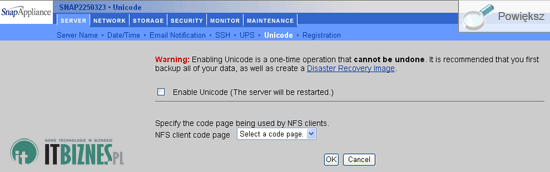

Unicode

Rejestracja

Network

Ogólne informacje o sieci

Ustawienia TCP/IP

Ustawienia DHCP

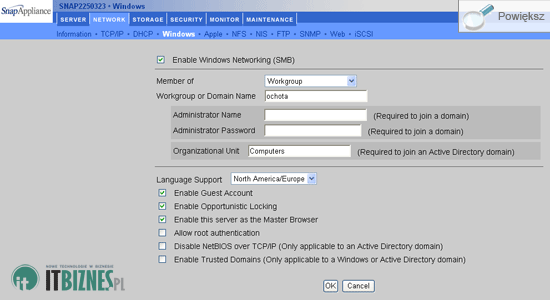

Ustawienia Windows

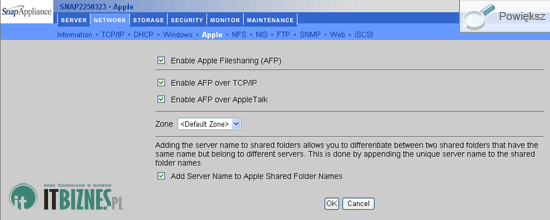

Apple

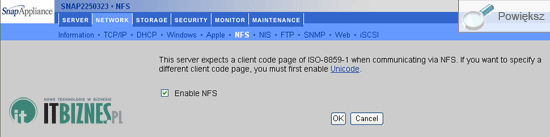

NFS

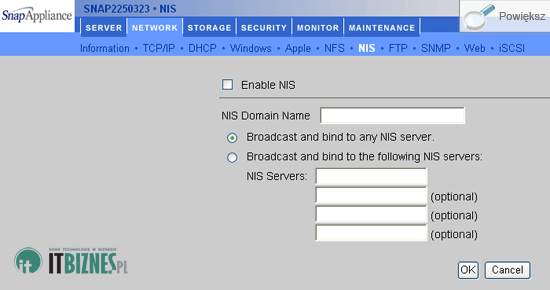

NIS

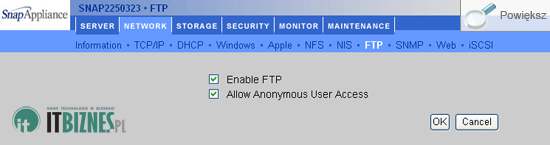

FTP

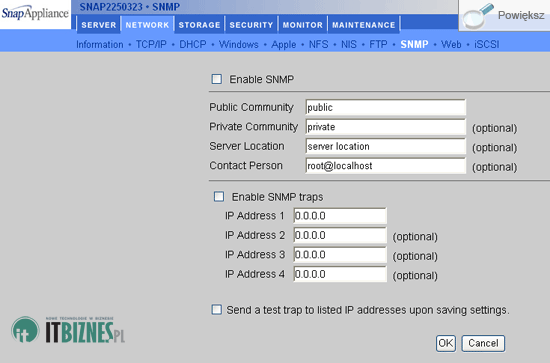

SNMP

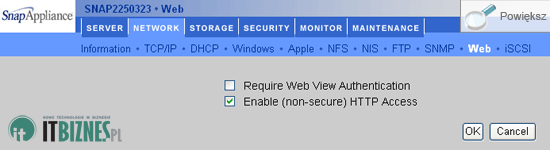

Dostęp Web

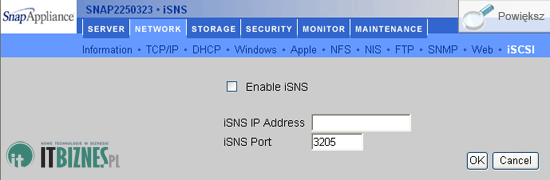

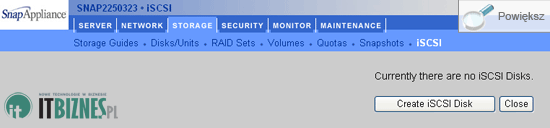

iSCSI

Storage

Przewodnik po RAID

Bardzo przydatna i wygodna opcja. Umożliwia stworzenie macierzy RAID za pomocą wygodnego kreatora.

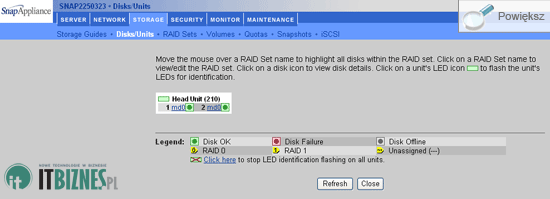

Podstawowe informacje o dyskach serwera

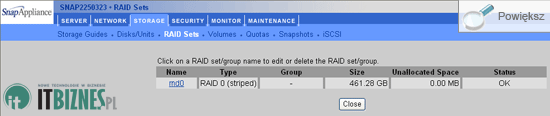

Ustawienia RAID

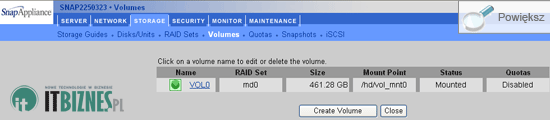

Wolumeny

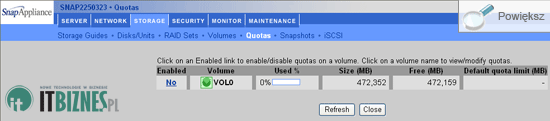

Quoty przestrzeni dyskowej

Administrator może przypisać poszczególnym użytkownikom ilość przestrzeni dyskowej do wykorzystania.

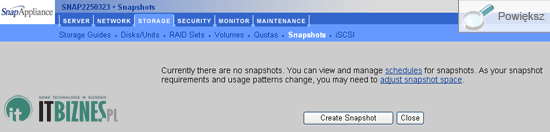

Ustawienia Snapshots

Snap Server daje możliwość stworzenia kopii zapasowej danych i konfiguracji serwera. W przypadku tzw. Snapshots będą to kopie przetrzymywane na serwerze. Użytkownik może zdefiniować obszar dyskowy przeznaczony na backupy oraz ustalić częstotliwość ich tworzenia. Oczywiście można je także tworzyć manualnie, ad hoc. Na marginesie warto zauważyć, że Snap Server umożliwia również tworzenie backupów poprzez sieć, na inne urządzenia, w tym na inne urządzenia Snap Server.

iSCSI

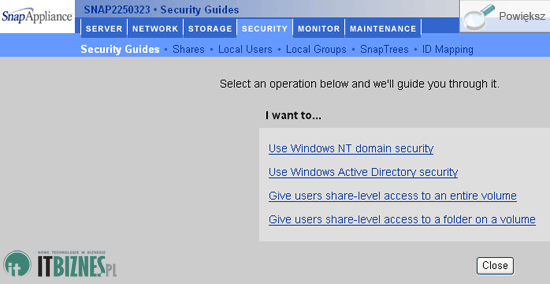

Security

Przewodniki po konfiguracji dostępu

Konfiguracja udostępnionych zasobów

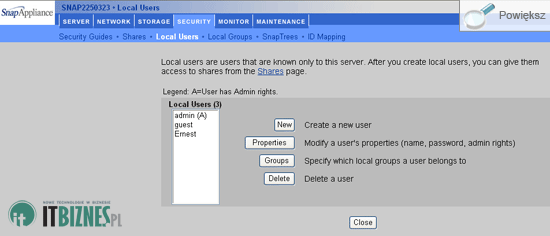

Definiowane użytkowników

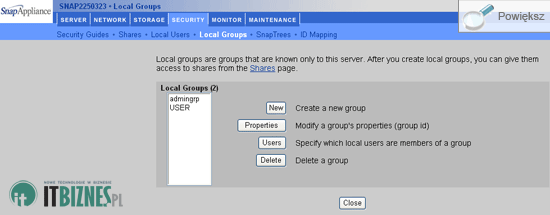

Definiowanie grup użytkowników

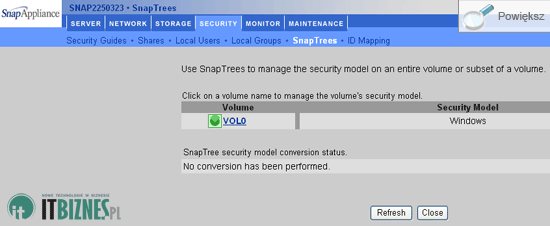

Definiowanie polityki bezpieczeństwa na drzewach wolumenów

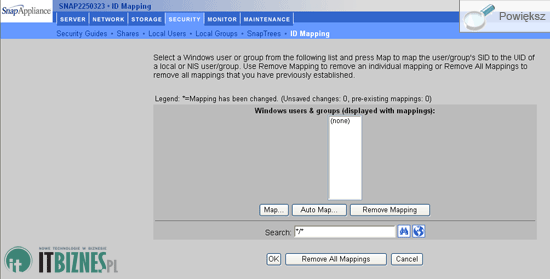

Mapowanie użytkowników i grup z SID do UID

Monitor

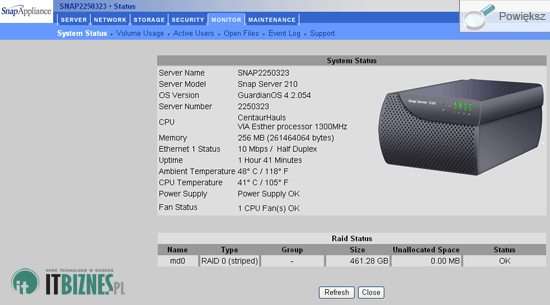

Status serwera

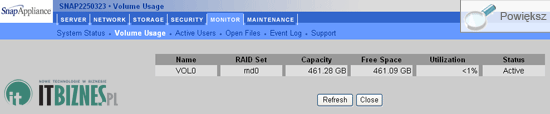

Procent wykorzystania wolumenu

Aktywni użytkownicy

Otwarte pliki

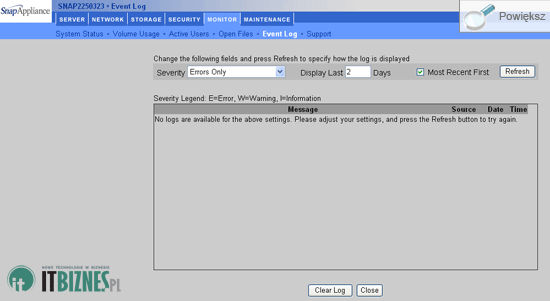

Log zdarzeń

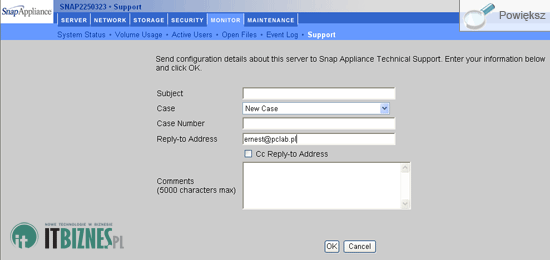

Komunikacja z pomocą techniczną

Maintenance

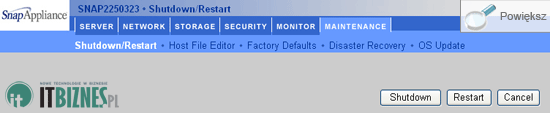

Wyłączenie / restart

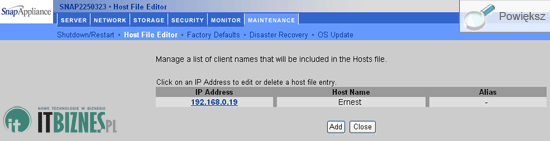

Przypisanie nazw do adresów IP klientów serwera

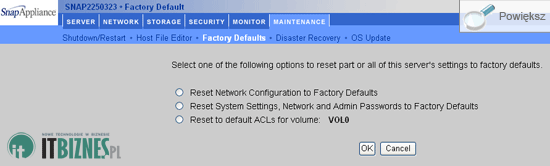

Reset do ustawień fabrycznych

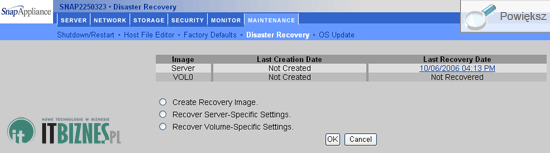

Konsola odzyskiwania danych

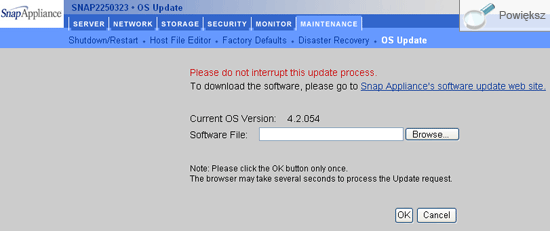

Aktualizacja systemu operacyjnego serwera

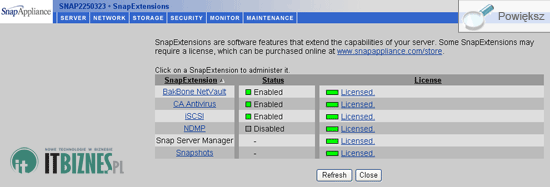

Z poziomu ekranu głównego konsoli możemy jeszcze uzyskać dostęp do zakładki Extras.

W tym miejscu można uzyskać dostęp do oprogramowania dostępnego wraz z Guardian OS. Przede wszystkim będzie to program antywirusowy CA Antivirus.

Program ten można aktualizować o nowe sygnatury wirusów (poprzez ftp). Dodatkowo, umożliwia on planowanie skanowania danych serwera oraz jest bardzo elastyczny w dobieraniu parametrów skanowania antywirusowego.

Testy, testy…

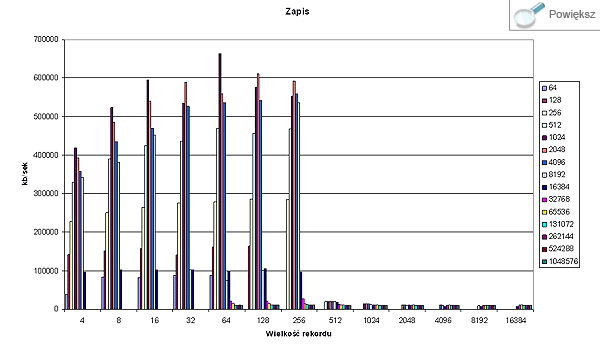

Do testów wykorzystaliśmy program iozone. Program testuje wiele aspektów pracy urządzeń dyskowych. Jego mankamentem (przynajmniej dla niektórych) jest brak interfejsu graficznego. Na szczęście program potrafi wizualizować wyniki testów w formie wykresów Excela.

Na potrzeby testów przyjęliśmy, że najważniejsze będzie dla czytelników zmierzenie czasu zapisu i odczytu dużych plików. Przyjęliśmy, że rozmiar „obrabianego” pliku będzie wynosić od 64 MB do 1 GB.

Polecenie uruchamiające test skonstruowaliśmy w następujący sposób:

iozone.exe -Rab test1.wks –g 1G –i 0 –i 1 –f \\snap2250323\SHARE1\test\test1

Poniżej wyniki testu w formie wykresów Excela.

Test wydajności operacji zapisu

Z powyższego wykresu najważniejszy jest rekord o wielkości 64K. To ta wielkość jest najczęściej wykorzystywana przez Windows przy transferze danych o wielkości przekraczającej 64K. Biorąc pod uwagę 64 MB wielkość pliku, Snap Server uzyskał wynik 10,64 MB/s. Rezultat jest przyzwoity (najlepsze konkurencyjne urządzenia tej klasy osiągają od 9 do 14 MB/s).

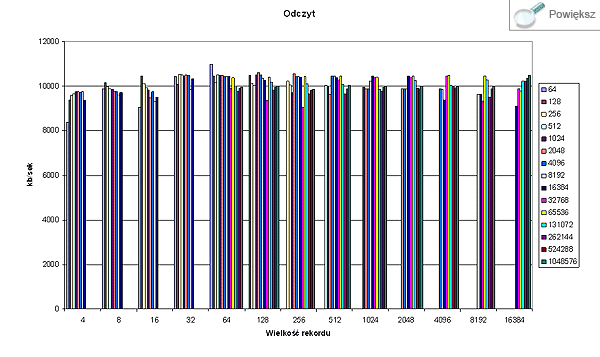

Test wydajności operacji odczytu

Dla pliku 64 MB wynik testu wydajności odczytu (przy rekordzie 64K) wyniósł tylko 1,33 MB/s. To niestety bardzo słaby wynik. Spodziewaliśmy się wyniku na poziomie 6-8 MB/s.

Słowo końcowe

Nie ukrywamy, że testowany serwer zrobił na nas bardzo dobre wrażenie. Jest urządzeniem szybkim, cichym i stosunkowo pojemnym. Na pochwałę zasługują możliwości rozszerzenia przestrzeni dyskowej, tworzenia konfiguracji RAID, współpraca z UPS-ami, opcje umożliwiające tworzenie backupów i przywracanie danych. Jeśli chodzi o wydajność, to Snap Server osiąga rezultaty bardzo dobre jeśli chodzi o zapis danych. Z innych zalet należy wymienić szczegółową dokumentację (niestety tylko po angielsku). Ważne jest także to, że Snap Server to urządzenie o niewielkich gabarytach.

Patrząc na jego zalety okazuje się, że testowany serwer jest urządzeniem bardzo uniwersalnym. Może być stosowany w domu do przechowywania plików multimedialnych, jak i w firmie do udostępniania setek służbowych raportów. Do tego oferuje różne mechanizmy zabezpieczania przechowywanych danych (backupy, RAID, program antywirusowy, szyfrowanie). Dodatkowo, stosując Snap Server w środowisku profesjonalnym nie można nie docenić możliwość jego współpracy z bardzo wieloma systemami operacyjnymi.

Testowany serwer ma dwie zasadnicze wady. Po pierwsze bardzo słabą wydajność w operacjach odczytu. Po drugie, bardzo wysoką cenę – ok. 3,5 – 4 tys. złotych. Naszym zdaniem za taką cenę należałoby wymagać, aby testowane urządzenie zawierało tyle dysków twardych, aby możliwe było zbudowanie macierzy RAID 5.